Sender Policy Framework (SPF) – Der ultimative Guide für E-Mail Marketing Manager.

-

Frank

- Aktualisiert am 10. Januar 2026

Korrekte Authentifizierung ist die Basis für den zuverlässigen E-Mail-Versand. Der Klassiker unter den Authentifizierungsverfahren ist das relativ simple SPF – das Sender Policy Framework. Doch auch bei der Einrichtung und Nutzung von SPF kommt es regelmäßig zu Problemen. Mehr dazu erfährst du in diesem Artikel.

Was ist das Sender Policy Framework (SPF)?

Die E-Mail hat einen Geburtsfehler: Die Absenderadresse ist frei wählbar. Wo @paypal.com draufsteht, muss nicht PayPal drin sein. Aus diesem Dilemma hilft das Sender Policy Framework (SPF). Es erlaubt den Eigentümer der Domain festzulegen, welche Mail Hosts überhaupt E-Mails mit dieser Absender-Domain (im Return-Path) legitimiert sind. Nicht legitimierte Hosts können dann zwar weiterhin E-Mails mit einer gefälschten Absenderdomain versenden, aber Spamfilter würden Alarm schlagen.

Warum SPF für dein E-Mail-Marketing unverzichtbar ist

Schutz vor Spoofing

Email Spoofing ist eine beliebte Methode von Spammern und Phishern. Dabei wird deine Domain gefälscht, um vertrauenswürdig zu wirken. Das kann nicht nur deinen Ruf ruinieren, sondern auch die Zustellbarkeit deiner eigenen Kampagnen stark beeinträchtigen. Mit einem korrekt eingerichteten SPF-Record schließt du diese Tür weitgehend. Du gibst eindeutig vor, wer für dich E-Mails senden darf – und alle anderen werden aussortiert.

Für dich als Marketing Manager bedeutet das: weniger Risiko, dass deine Domain auf schwarzen Listen landet und aufdgrund von Betrugsfällen die Reputation deiner Brand in Mitleidenschaft gezogen wird.

Bessere E-Mail-Zustellbarkeit

Zustellbarkeit ist das A und O im E-Mail Marketing. Eine durchdachte inhaltliche Strategie bringt nichts, wenn deine Mails im Spamfilter verschwinden. SPF hilft dabei, das Vertrauen der Empfangsserver zu gewinnen. Viele große E-Mail-Dienste wie Gmail, Outlook oder Yahoo setzen mittlerweile SPF-Prüfungen voraus. Fehlt der SPF-Record, wird deine Mail mit höherer Wahrscheinlichkeit abgewiesen oder als unsicher markiert.

Auch in Kombination mit weiteren Techniken wie DKIM und DMARC verbessert SPF die Glaubwürdigkeit deiner Absenderadresse – ein echter Booster für deine Open Rates und die Conversion deiner Kampagnen.

Wie funktioniert SPF technisch?

Die DNS-Einträge verstehen

SPF wird als ein TXT-Record in deinem DNS eingetragen. Dieser Eintrag enthält Informationen darüber, welche Server autorisiert sind, E-Mails für deine Domain zu senden. Ein Beispiel für einen einfachen SPF-Eintrag sieht so aus:

v=spf1 include:mailprovider.de ip4:123.123.123.123 -all

Bedeutung im Detail:

- v=spf1: Version des SPF-Protokolls

- include: Erlaubt einem externen Provider (z. B. Mailchimp), Mails in deinem Namen zu senden

- ip4: Autorisierte IP-Adresse eines Servers

- -all: Alle anderen werden abgelehnt

Das DNS liefert diesen Eintrag, sobald ein Empfangsserver danach fragt. Auf dieser Basis wird dann entschieden, ob die Mail angenommen wird oder nicht.

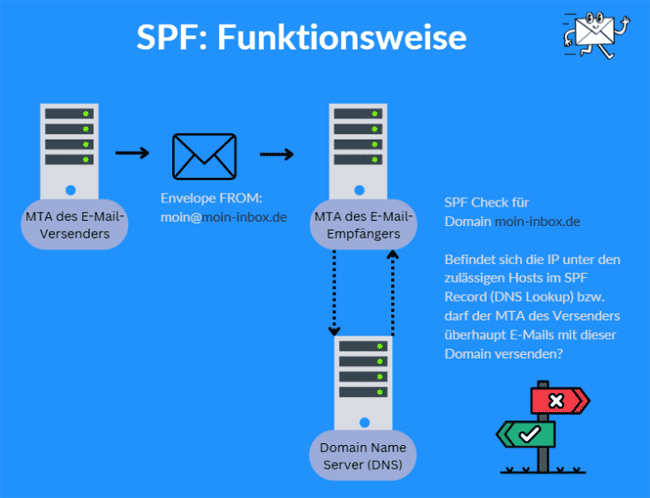

Was passiert beim SPF-Check?

Wenn du eine E-Mail verschickst, prüft der Empfangsserver die Absenderdomain. Er schaut im DNS nach dem SPF-Record und vergleicht die IP-Adresse des sendenden Servers mit den dort gelisteten. Passt alles? Super – die Mail wird angenommen. Passt etwas nicht? Je nach Konfiguration des Empfangsservers wird sie abgelehnt, als Spam markiert oder genauer geprüft.

Dieser Check läuft in Sekundenschnelle ab und ist für den Nutzer unsichtbar. Für dich als Absender ist er aber entscheidend, ob deine E-Mails erfolgreich zugestellt werden.

Aufbau eines SPF-Records

Jeder SPF-Record beginnt mit einer Versionsnummer für die aktuelle SPF-Version:

v=spf1

Es folgen, stets getrennt durch ein Leerzeichen, Regeln zur Überprüfung der Legitimation. Diese Ausdrücke werden die in der Reihenfolge von vorne nach hinten ausgewertet und bestehend jeweils aus

- einem Qualifikator und

- einem Mechanismus

Qualifikatoren im Überblick

+ : Autorisierte Sender; ist kein Qualifikator angegeben, so wird + angenommen.

– : Nicht autorisierte Sender

~ : Nicht autorisierte Sender, der Empfänger soll diesen Fehlschlag aber großzügig behandeln.

? : Über die Legitimität des Senders soll nichts ausgesagt werden; der Sender muss so behandelt werden, als wenn kein Qualifikator angegeben wäre.

Mechanismen im Überblick

- ip4 / ip6: Erlaubt bestimmte IP-Adressen

- include: Zieht SPF-Records von anderen Domains hinzu

- a / mx: Erlaubt Server, die mit deinen A- oder MX-Einträgen verknüpft sind

- all: Gibt an, wie mit allen nicht definierten Servern umgegangen werden soll (-all, ~all, ?all, +all)

Erläuterung am Beispiel

v=spf1 include:mailprovider.de ip4:123.123.123.123 -all

Dieser SPF-Record besteht aus drei Regeln („Direktive“), von denen die ersten beiden autorisierte Sender (Email Hosts) beschreiben. Folglich könnte der Record auch so asussehen:

v=spf1 +include:mailprovider.de +ip4:123.123.123.123 -all

Trifft nun gleich die erste Direktive zu, gilt SPF als bestanden. Doch je mehr DNS Lookups für die Überprüfung notwendig sind, desto größer ist die Gefahr, dass SPF irgendwo „hängen bleibt“ und fehlschlägt.

Kurzum: Ein SPF-Record sollte gut strukturiert sein, sodass das Maximum von notwendigen 10 DNS Lookups nie überschritten wird. Deshalb sind Mechanismen mit Bezug auf konkrete IP-Nummern stets vorzuziehen.

Häufige Fehler beim SPF-Setup und wie du sie vermeidest

Zu viele DNS-Lookups

Ein häufiger Fehler ist, dass zu viele „include“-Einträge verwendet werden, was schnell das Limit von 10 DNS-Lookups überschreitet. Wenn dieses Limit erreicht wird, gilt der SPF-Check als „permerror“ (= permanent error) und deine E-Mail wird möglicherweise blockiert.

Lösung: Nutze Includes nur, wenn es nicht anders geht. Überprüfe regelmäßig deine SPF-Konfiguration mit Tools wie MXToolbox oder GlockApps und versuche, Einträge zusammenzufassen und Regeln auf IP-Nummern zu beziehen.

Veraltete Einträge

Aus den genannten Gründen ist es wichtig, seine SPF Record regelmäßig aufzuräumen. Vor allem dann, wenn sich die Versandtechnologie geändert hat. (Wechsel von Mailchimp zu Brevo o.ä.). Ungültige Einträge können Fehler auslösen. Auch besteht die Gefahr, dass Dritte deinen ungültigen Eintrag missbrauchen könnten, wenn sie diesselbe Shared IP nutzen.

Tipp: Dokumentiere alle Systeme, die für dich E-Mails versenden, und stelle sicher, dass sie korrekt im SPF-Record eingetragen sind.

SPF in Kombination mit DKIM und DMARC

Warum SPF allein nicht reicht

SPF ist ein guter Anfang, aber kein vollständiger Schutz.

- Denn auch wenn der Return-Path einer E-Mail zum Absener passt, kann die sichtbare (FROM-)Absenderadresse immer noch abweichen.

- SPF legt nicht fest, wie mit unautorisierten E-Mails umgegangen werden soll.

- SPF schützt nicht, wenn E-Mails weitergeleitet werden. Weil der originäre Sender nicht mehr sichtbar ist.

- SPF schützt nicht vor Manipulation des Email Headers während des Versands.

- SPF basiert auf DNS Lookups und ist in der Folge nicht zu 100% zuverlässig.

Zusammenspiel von SPF, DKIM und DMARC

- SPF prüft, ob ein autorisierter Server die Mail sendet.

- DKIM stellt sicher, dass die Nachricht unterwegs nicht verändert wurde.

- DMARC überprüft das Domain Alignment und definiert, was passiert, wenn SPF oder DKIM fehlschlagen (z. B. Quarantäne oder Ablehnung).

Nur wenn alle drei Technologien richtig zusammenspielen, ist deine E-Mail-Authentifizierung ausreichend.

Fazit

SPF ist kein „Nice to Have“, sondern ein absolutes „Must“ im Werkzeugkasten eines jeden E-Mail-Versenders. Ganz gleich, wie groß das Versandvolumen ist. Es schützt deine Marke, erhöht die Zustellbarkeit und stärkt das Vertrauen in deine Kommunikation.

Kostenlose Beratung

Mit Email Deliverability verhält es sich wie mit dem Zahnarztbesuch: Hinauszögern kann sehr schmerzhaft sein. Lass uns sprechen, um präventiv geeignete Maßnahmen zu ergreifen.