SPF, DKIM, DMARC: E-Mail-Authentifizierung richtig einrichten (2026)

-

Frank

- Aktualisiert am 31. Januar 2026

Immer wieder landen legitime E-Mails im Spam-Ordner. Das hat selten einen einzigen Grund. Aber immer öfter ist eine unzulängliche Authentifizierung ausschlaggebend. In diesem Artikel erfährst du, welche Authentifizierungsverfahren es gibt, wie sie funktionieren und wie sie deine E-Mail-Zustellbarkeit und Domainsicherheit stärken können.

In 30 Sekunden: Was du jetzt prüfen musst

- 1️⃣ SPF: pass?

- 2️⃣ DKIM: pass?

- 3️⃣ DMARC: vorhanden? Alignment?

- 4️⃣ Unsubscribe (List-Unsubscribe) korrekt?

- 5️⃣ Test: Header checken

Warum ist E-Mail-Authentifizierung so wichtig?

Die E-Mail hat einen Geburtsfehler: Die angezeigte Absenderadresse lässt sich problemlos fälschen. Es kann folglich jeder in deinem Namen E-Mails zu versenden.

Unschön oder?

Cyberkriminelle nutzen diese Schwachstelle für Phishing-Angriffe oder Scam tagtäglich aus. Weshalb Internet Service Provider zunehmend Wert auf eine umfassende E-Mail-Authentifizierung legen.

Netter Nebeneffekt: Lässt sich jede Absenderadresse einem bestimmten Absender (also einer Person oder Organisation) zuordnen, kann sie als Träger einer Reputation genutzt werden. So das man anhand der Domain einen seriösen Absender besser denn je von einem notorischen Spammer unterscheiden kann. Weil jeder Domain eine Art „Reputaton Score“ zugeordnet werden kann.

Bislang werden solchen Reputation Scores allein für IP-Adressen gebildet. Dieses Verfahren ist jedoch ungenau und unfair. Weil es alle Nutzer einer Shared IP über einen Kamm schert. Und die Verantwortung auf dem Hoster bzw. Email Service Provider abwälzt.

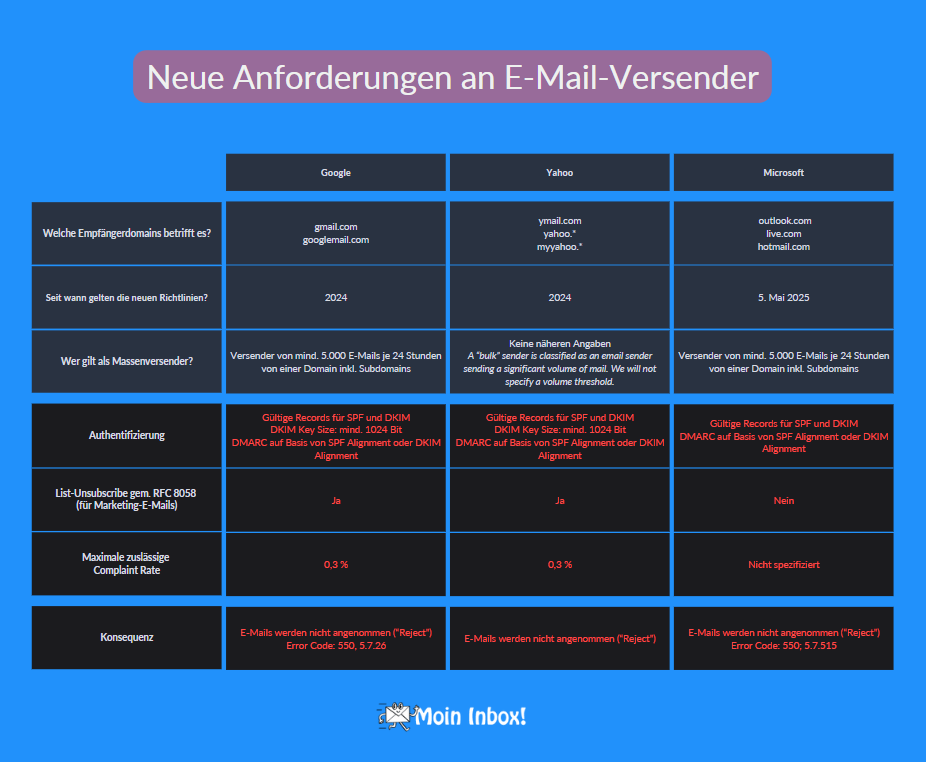

Authentifizierung schlägt folglich gleich mehrere Fliegen mit einer Klappe. Weshalb sich große Mailbox Provider wie Gmail, Yahoo Mail und Outlook dafür stark machen, dass sich die Verfahren lückenlos durchsetzen.

Kurzum: E-Mail-Authentifizierung hilft dir dabei,

- Zustellprobleme kurzfristig zu beheben,

- E-Mail-Spoofing zu verhindern (Schutz vor Betrug) und

- deine Email Domain Reputation schützen (wichtig für langfristig hohe Zustellbarkeit)

Doch welche Methoden gibt es, um deine E-Mails zu authentifizieren?

Die 4 wichtigsten E-Mail-Authentifizierungsverfahren

1. SPF (Sender Policy Framework)

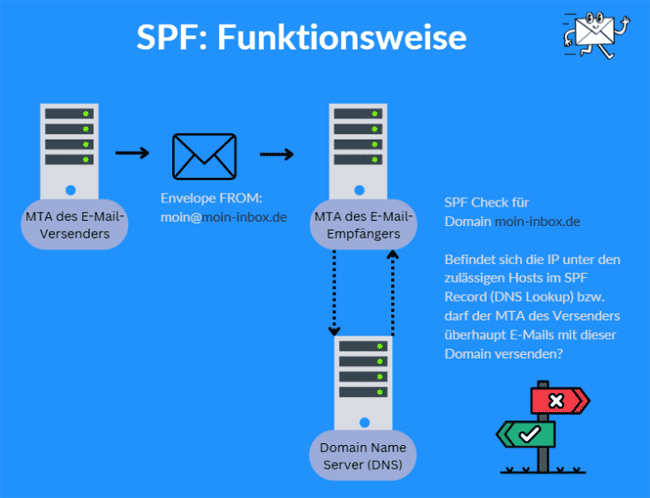

SPF definiert, welche Mail-Server berechtigt sind, E-Mails im Namen deiner Domain zu versenden. Wenn eine E-Mail von einem nicht autorisierten Server kommt, kann sie als betrügerisch eingestuft werden.

Herangezogen wird die Domain für die Behandlung von Fehlern/Bounces (auch „Envelope Sender“, „Header.From“ oder „RFC 5321-From“ genannt).

So richtest du SPF ein

Du erstellst einen SPF-Eintrag in den DNS-Einstellungen deiner Domain.

Dieser Eintrag sieht z. B. so aus:

v=spf1 include:mailserver.de -all

Hiermit erlaubst du mailserver.de, E-Mails für deine Domain zu senden, während alle anderen Server blockiert werden (-all).

💡 Tipp: Verwendest du mehrere E-Mail-Dienstleister, musst du deren SPF-Einträge kombinieren.

2. DKIM (DomainKeys Identified Mail)

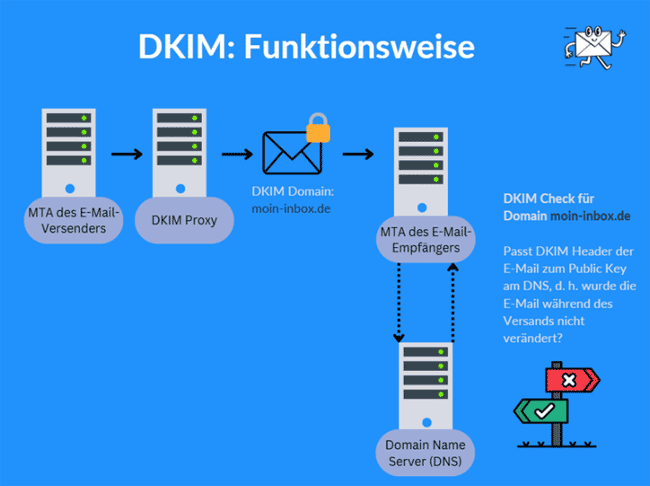

DKIM fügt eine digitale Signatur zu deinen E-Mails hinzu. Damit kann der empfangende Mail-Server überprüfen, ob die Nachricht unterwegs verändert wurde.

👉 Wie richtest du DKIM ein?

Dein E-Mail-Anbieter stellt dir einen DKIM-Schlüssel bereit.

Diesen Schlüssel fügst du als TXT-Eintrag in die DNS-Einstellungen deiner Domain ein.

Beispiel eines DKIM-Records:

v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA...

💡 Tipp: Je größer der DKIM-Schlüssel, desto sicherer ist er. Schwächer als 1024-Bit sollte kein Schlüssel sein.

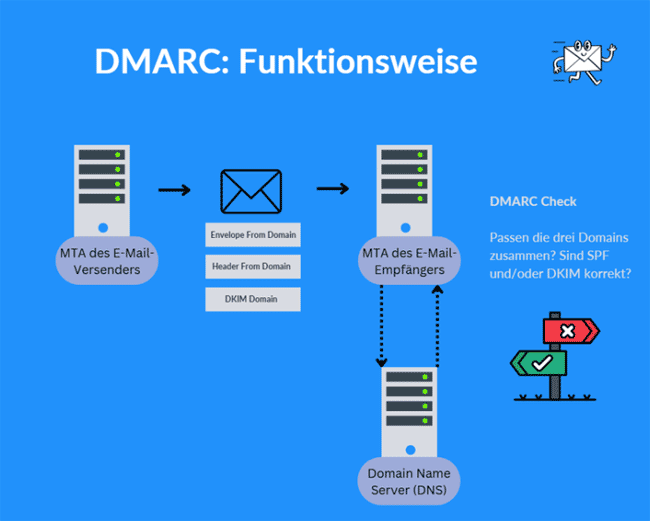

3. DMARC (Domain-based Message Authentication, Reporting & Conformance)

DMARC ist eine Richtlinie, die SPF und DKIM kombiniert und den Mail-Providern sagt, was sie mit nicht authentifizierten E-Mails tun sollen. Du kannst damit festlegen, ob solche E-Mails geliefert, in den Spam verschoben oder abgelehnt werden.

👉 Wie richtest du DMARC ein?

Du erstellst einen DMARC-DNS-Eintrag mit einer Policy (z. B. „Quarantäne“ oder „Ablehnen“).

Beispiel eines DMARC-Records:

v=DMARC1; p=quarantine; rua=mailto:dmarc-reports@deinedomain.de

Hiermit weist du Mail-Server an, verdächtige E-Mails in den Spam-Ordner zu verschieben (p=quarantine).

💡 Tipp: Beginne mit einer „None“-Policy (p=none), um Berichte zu sammeln, bevor du E-Mails blockierst.

4. BIMI (Brand Indicators for Message Identification)

BIMI ist ein neuer Standard, der es ermöglicht, dein Unternehmenslogo neben deinen E-Mails anzuzeigen. So erkennen Empfänger sofort, dass deine E-Mail vertrauenswürdig ist.

👉 Warum ist BIMI wichtig?

- Mehr Sichtbarkeit und Markenvertrauen: Dein Logo wird direkt im Posteingang angezeigt.

- Erhöhte Öffnungsraten: Studien zeigen, dass vertrauenswürdige E-Mails häufiger geöffnet werden.

- Zusätzlicher Schutz vor Betrug: Fake-Mails ohne BIMI sind leichter als Betrug erkennbar.

👉 Wie richtest du BIMI ein?

SPF, DKIM und DMARC müssen korrekt eingerichtet sein (DMARC mit p=quarantine oder p=reject).

Lade dein Unternehmenslogo als SVG-Datei hoch und hinterlege es in einem DNS-Eintrag.

Der BIMI-Eintrag sieht z. B. so aus:

v=BIMI1; l=https://deinedomain.de/logo.svg;

💡 Tipp: Einige Mail-Anbieter verlangen ein VMC-Zertifikat (Verified Mark Certificate), um BIMI zu aktivieren. Das ist mit regelmäßigen Kosten verbunden.

SPF, DKIM, DMARC testen: So liest du den Header

Du kannst SPF, DKIM und DMARC nicht „erahnen“ – du kannst sie im Header nachsehen. Der schnellste Praxis-Test: Sende dir selbst eine Mail (z. B. an Gmail) und öffne die Originalnachricht. Dort findest du die Authentifizierungszeilen, die verraten, ob deine Domain sauber aufgestellt ist.

Schritt 1: Die wichtigste Zeile finden

Suche im Header nach einer Zeile, die so oder ähnlich aussieht:

Authentication-Results: ...Darin stehen die Ergebnisse für spf, dkim und dmarc. Wenn du nur eine Zeile liest, dann diese.

Schritt 2: SPF prüfen (darf dieser Server überhaupt senden?)

Typisch ist etwas wie:

spf=pass (sender SPF authorized) [email protected]- pass: Der sendende Server ist im SPF erlaubt.

- fail/softfail: SPF passt nicht (oft fehlt ein Include oder es wird über einen anderen Dienst gesendet).

- neutral/none: Kein (oder kein verwertbarer) SPF-Eintrag gefunden.

Wichtig: SPF bezieht sich meist auf den Envelope-Sender (smtp.mailfrom), nicht zwingend auf die sichtbare Absenderadresse.

Schritt 3: DKIM prüfen (wurde die Mail unterwegs verändert?)

Suche nach:

dkim=pass header.d=deinedomain.de header.s=selector1- pass: Signatur ok – Inhalt und Absender-Domain wurden bestätigt.

- fail: Signatur ungültig (häufig: falscher DNS-Record, kaputter Selector, Weiterleitungen/Modifikationen).

- none: Keine DKIM-Signatur vorhanden.

Tipp: header.d= ist die Domain, für die DKIM signiert. Die sollte später zur From-Domain passen (Stichwort Alignment).

Schritt 4: DMARC prüfen (passt das Alignment und was macht der Empfänger?)

DMARC siehst du häufig so:

dmarc=pass (p=quarantine) header.from=deinedomain.de- pass: SPF oder DKIM (oder beide) sind ok und alignen zur From-Domain.

- fail: Auth ok, aber kein Alignment – oder SPF/DKIM schlagen fehl.

- none: Kein DMARC-Record (oder vom Empfänger nicht ausgewertet).

Merksatz: DMARC ist der Schiedsrichter. SPF/DKIM sind die Spieler. Ohne Alignment gibt’s keine Punkte.

Schritt 5: Alignment in 10 Sekunden grob checken

- header.from= sollte deine sichtbare Absenderdomain sein.

- smtp.mailfrom= (SPF) sollte idealerweise dieselbe Root-Domain nutzen.

- header.d= (DKIM) sollte ebenfalls dieselbe Root-Domain nutzen.

Wenn du hier verschiedene Domains siehst (z. B. ein Tracking- oder Versand-Subdomain-Chaos), ist DMARC-Fail fast schon vorprogrammiert.

Typische Fehlerbilder (und was sie meistens bedeuten)

- spf=softfail: SPF ist da, aber nicht vollständig (fehlendes Include, falscher Versandweg, zu viele Lookups).

- dkim=fail: Selector zeigt ins Leere, falscher Key, Record wurde abgeschnitten oder der Versanddienst signiert nicht.

- dmarc=fail bei spf=pass: SPF besteht, aber nicht aligned (Envelope-Domain passt nicht zur From-Domain).

- dmarc=fail bei dkim=pass: DKIM besteht, aber header.d passt nicht zur From-Domain.

Praxis-Tipp: Teste nicht nur an Gmail. Schicke auch an Outlook/Hotmail und Yahoo, denn manche werten Details leicht unterschiedlich aus. Wenn SPF/DKIM/DMARC überall „pass“ sind, hast du die Basis im Griff – dann geht’s im nächsten Schritt um Reputation und Engagement.

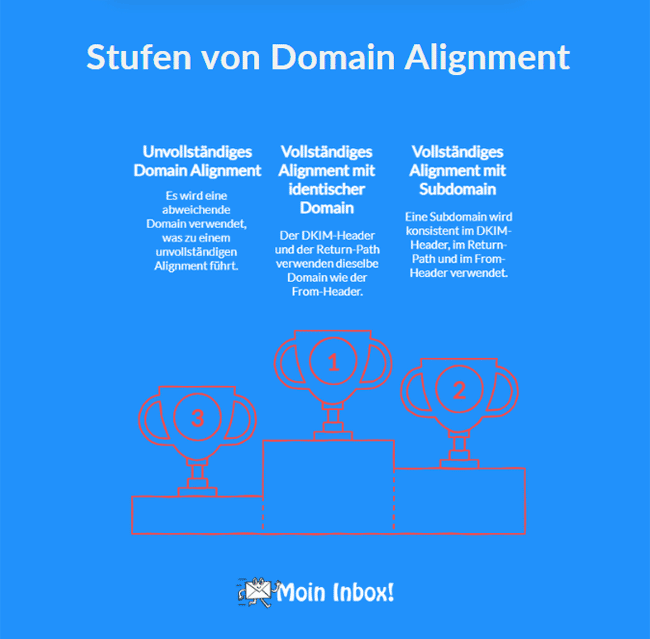

Die Bedeutung von Domain Alignment

Domain Alignment ist Voraussetzung für DMARC (und somit auch für BIMI). In welchem Umfang, hängt von der gesetzten DMARC Policy ab.

- Strict Alignment (aspf=s): Die Domain der Header.From und der DKIM-Domain müssen identisch sein.

- Relaxed Alignment (aspf=r): Lediglich die Root Domain der Header.From und der DKIM-Domain müssen identisch sein (Subdomains sind also erlaubt.)

Full Domain Alignment ist für Versender großer E-Mail-Volumen auf Dauer unverzichtbar. Aber hilft allein nur eingeschränkt bei der Verbesserung der Zustellbarkeit von E-Mails. Entscheidender ist auf lange Sicht die Email Domain Reputation. Also die Art und Weise, wie du E-Mail-Marketing praktizierst.

Checkliste: In 20 Minuten zu „grün“ (inkl. Tools)

Du willst schnell Klarheit, ob deine Domain „sauber“ ist? Diese Mini-Checkliste bringt dich in ~20 Minuten zu einem belastbaren Status. Ziel: SPF/DKIM/DMARC korrekt, Alignment plausibel und keine offensichtlichen DNS-Patzer. (Grün heißt: technisch okay. Reputation ist das nächste Level.)

0–3 Minuten: Domain-Schnellscan

- MX & DNS erreichbar? Wenn DNS schluckt, schluckt später auch die Inbox.

- SPF/DKIM/DMARC vorhanden? Ja/Nein reicht fürs Erste.

Tools: MXToolbox, dmarcian DMARC Inspector

3–7 Minuten: SPF prüfen (und Lookup-Fallen vermeiden)

- SPF-Record vorhanden? (TXT mit

v=spf1) - Mechanismus am Ende sinnvoll? Meist

~all(softfail) oder-all(fail). Kein „offenes Ende“. - Max. 10 DNS-Lookups? Zu viele Includes/Redirects = SPF bricht (und wird gern „permerror“).

- Alle Versender enthalten? CRM/ESP, Support-System, Transaktionsdienst, Website-Formulare, ggf. MTA.

Tools: MXToolbox SPF Check, Kitterman SPF Validator

7–12 Minuten: DKIM prüfen (Selector & Key-Stärke)

- DKIM aktiv? Im Tool/ESP einschalten und DNS-Record(s) setzen.

- Selector korrekt? Der häufigste Fehler: falscher Selector oder Record in falscher Zone.

- Key-Länge prüfen: 1024 Bit ist heute Minimum, 2048 Bit ist besser (wenn der Provider es unterstützt).

- Mehrere Absender? Dann ggf. mehrere DKIM-Keys (je Dienst/Domain/Subdomain).

Tools: MXToolbox DKIM Lookup, Mail-Tester

12–17 Minuten: DMARC setzen (erst messen, dann härter werden)

- DMARC vorhanden? TXT auf

_dmarc.deinedomain.tld - Start-Policy:

p=none(Beobachten), dannp=quarantine, späterp=reject. - Reports aktiv?

rua=mailto:...setzen (Sammeladresse/Tool). - Subdomains im Blick? Optional

sp=definieren, wenn Subdomains abweichen.

Tools: dmarcian DMARC Inspector, URIports DMARC

17–20 Minuten: Realitätscheck per Header (das ist der Wahrheitstest)

- Sende eine Testmail an Gmail/Outlook und öffne die Originalnachricht.

- Suche

Authentication-Resultsund prüfe: spf=pass, dkim=pass, dmarc=pass. - Alignment grob checken:

header.fromsollte zur DKIM-Domain (header.d) und idealerweise zum Envelope-Sender (smtp.mailfrom) passen.

Tools: Mail-Tester, MailDev App (Header/Spam-Checks)

Bonus: Wenn du wirklich „grün“ sehen willst

- BIMI erst anfassen, wenn DMARC auf

quarantineoderrejectstabil läuft. - Rufschädiger vermeiden: ungenutzte (Sub)Domains mit SPF/DKIM/DMARC absichern.

- Dokumentation: Liste aller Systeme führen, die für deine Domain senden (sonst bricht’s beim nächsten Tool-Rollout wieder).

Mini-Fazit: Wenn SPF/DKIM/DMARC überall „pass“ sind und das Alignment stimmt, ist die technische Basis solide. Ab dann entscheidet vor allem: Listenqualität, Engagement, Versandverhalten. (Ja, Zustellbarkeit ist wie Fitness: Technik ist das Paar Schuhe – laufen musst du trotzdem.)

FAQ: SPF, DKIM, DMARC (kurz & praxisnah)

1) Was bedeutet „spf=pass“, aber „dmarc=fail“?

Dann darf der Server zwar laut SPF senden, aber die SPF-Domain ist nicht zur sichtbaren Absenderdomain (header.from) ausgerichtet. Häufig nutzt dein Tool eine andere Return-Path/Envelope-Domain. Lösung: Alignment herstellen oder DKIM so konfigurieren, dass header.d zur From-Domain passt. Mehr dazu: Domain Alignment.

2) Was ist ein SPF „permerror“ (und warum ist das so häufig)?

Ein SPF permerror bedeutet: Der SPF-Record ist technisch „kaputt“ oder nicht auswertbar, z. B. wegen mehr als 10 DNS-Lookups (zu viele include/redirect). Ergebnis: SPF wird im Zweifel nicht zuverlässig berücksichtigt. Lösung: SPF entrümpeln, Anbieter konsolidieren oder SPF „flatten“ (mit Vorsicht, weil IPs sich ändern können).

3) DKIM fail: Woran liegt’s meistens?

In der Praxis sind es fast immer: falscher Selector, DKIM-Record in der falschen DNS-Zone, abgeschnittener Key (Copy/Paste) oder ein System verändert die Mail unterwegs (Weiterleitung, Gateways, Footer-Tools). Prüfe im Header header.s (Selector) und header.d (DKIM-Domain) und ob der TXT-Record exakt dazu passt.

4) Welche DMARC-Policy soll ich setzen: none, quarantine oder reject?

Wenn du neu startest: p=none, um Reports zu sammeln und alle legitimen Sender zu finden. Sobald klar ist, wer wirklich sendet: p=quarantine. Wenn sauber und stabil: p=reject. (Und ja: Das ist eher ein Prozess als ein DNS-Häkchen.)

5) Brauche ich DMARC-Reports wirklich?

Ja, wenn du nicht raten willst. DMARC-Reports zeigen dir, welche Systeme in deinem Namen senden und wo SPF/DKIM/Alignment scheitern. Ohne Reports merkst du Probleme oft erst, wenn Sales fragt, warum Mails plötzlich „weg“ sind.

6) Was ist „Domain Alignment“ in einem Satz?

Alignment bedeutet: Die Domain der sichtbaren Absenderadresse (header.from) muss zur SPF-Domain (smtp.mailfrom) und/oder zur DKIM-Domain (header.d) passen, sonst kann DMARC trotz „pass“ bei SPF/DKIM scheitern. Kurz & knackig erklärt hier: Domain Alignment.

7) Warum ist „List-Unsubscribe“ (One-Click) plötzlich so wichtig?

Weil große Provider Abmeldbarkeit als Qualitätsmerkmal werten: Wer einfach abmelden kann, klickt seltener auf „Spam“. Achte auf einen funktionierenden List-Unsubscribe-Header (idealerweise inkl. One-Click) und teste das in Gmail & Co. Das ist ein kleiner Hebel mit oft großer Wirkung.

8) BIMI: Lohnt sich das wirklich?

BIMI ist „Nice-to-have“, kein Must-have. Es kann Vertrauen und Brand-Visibility erhöhen, setzt aber i. d. R. DMARC (quarantine/reject) voraus und oft ein kostenpflichtiges VMC-Zertifikat. Erst die Basics grün bekommen (SPF/DKIM/DMARC + Alignment), dann BIMI.

Ergänzende Artikel

Fazit

E-Mail-Authentifizierung ist kein Luxus, sondern eine Notwendigkeit – besonders für Unternehmen und Marketer. SPF, DKIM und DMARC helfen dir nicht nur, deine Nachrichten sicher zu versenden, sondern verbessern auch deine Zustellrate. Mit BIMI sorgst du zusätzlich für mehr Sichtbarkeit und Vertrauen.

Kostenlose Beratung

Mit Email Deliverability verhält es sich wie mit dem Zahnarztbesuch: Hinauszögern kann sehr schmerzhaft sein. Lass uns sprechen, um präventiv geeignete Maßnahmen zu ergreifen.